![]() Компания ESET, ведущий международный разработчик антивирусного ПО и эксперт в области защиты от киберпреступности и компьютерных угроз, представляет отчет о самых активных киберугрозах 2012 года.

Компания ESET, ведущий международный разработчик антивирусного ПО и эксперт в области защиты от киберпреступности и компьютерных угроз, представляет отчет о самых активных киберугрозах 2012 года.

Статистика была собрана с помощью облачной технологии ESET Live Grid.

Прошедший год был достаточно насыщенным, появились новые модификации уже известных семейств вредоносных программ, а также новые угрозы, которые закрепили свое присутствие в первой «десятке» лидеров.

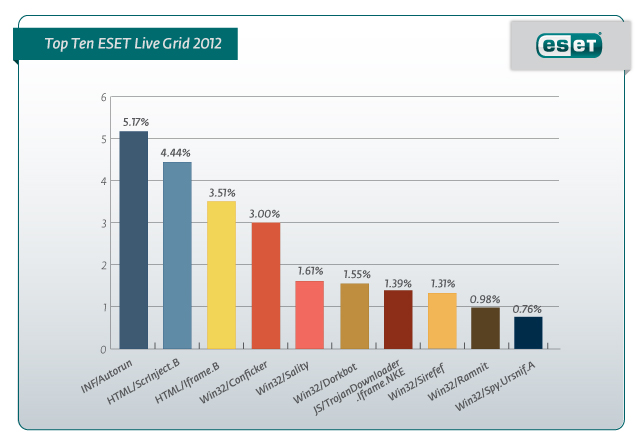

«Десятка» самых активных угроз

Рис. 1. Наиболее распространенные угрозы в 2012 г., в соответствии с облачной технологией анализа данных угроз - ESET Live Grid.

Динамика активности показывает, что в 2012 г появились «новички», такие как Dorkbot, также мы видим заметное отсутствие троянов, нацеленных на похищение информации (паролей) онлайн игр - OnLineGames. Тенденции к росту проявили HTML/Iframe.B и HTML/SrcInject.B - вредоносные объекты, которые встраиваются в веб-страницы. Очевидно, что абсолютным лидером в этом году, как и в прошлом, остается INF/Autorun, под таким общим названием мы обнаруживаем .INF файлы автозапуска, которые используются вредоносным программами для своего запуска в системе (как, например, Conficker). И Conficker и INF/Autorun входят в число самых распространенных вредоносных объектов не случайно, ботнет Conficker все еще жив и включает в себя большое количество ботов, как и количество систем с не закрытыми возможностями автозапуска со съемных носителей (INF/Autorun), которыми он активно пользуется.

Тренды для Windows

Цели, которые преследуют угрозы, а следовательно и злоумышленники, занимающиеся распространением вредоносных объектов, известны довольно давно и, в целом, изменились незначительно:

- Включение компьютера в ботнет, т.е. превращение его в зомби-машину, которая будет выполнять все команды злоумышленников, такие как: закачка в систему дополнительных модулей и установка новых вредоносных программ, подмена поисковых запросов, рассылка спама (бэкдоры, трояны).

- Кража логинов, паролей от различных аккаунтов, похищение данных кредитных карт, чем занимаются так называемые похитители паролей (PWS) и банковские трояны.

- Блокирование компьютера пользователя (или шифрование его файлов) с целью получения выкупа (ransomware).

- Вредоносные скрипты, которые перенаправляют пользователя на различные наборы эксплойтов (эксплойт паки). Именно они проявили в прошедшем году стремительную динамику роста. Наборы эксплойтов используются для доставки всевозможных троянов.

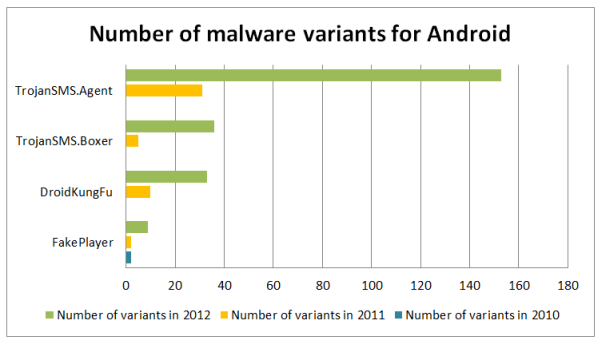

Мобильные угрозы - главный тренд уходящего года

Сегемент угроз для мобильных устройств стал самым быстрорастущим в этом году и, безусловно, является главным трендом уходящего года. Согласно нашей глобальной статистике в 2012 году количество уникальных обнаруживаемых нами вредоносных объектов только для ОС Android выросло в 17 раз (!) по сравнению с 2011 годом. Всем известно, что Android в силу своей открытости и большой распространенности является самой плодородной почвой для атак, и интересует злоумышленников более других мобильных платформ. Мы зафиксировали, что самыми активными регионами по распространенности таких угроз являются Россия, Китай и Иран.

Угрозы под Android, как правило, осуществляют кражу различной информации с устройства или отправляют платные SMS (подписывают пользователя на платные услуги). Новый способ, которым стали пользоваться злоумышленники – передача управления устройством в свои руки посредством включения его в ботнет, т.е. получение полного доступа к устройству (зомбирование устройства). В этом своеобразном рейтинге лидируют угрозы, которые подписывают пользователя на платные услуги (TrojanSMS.Agent и TrojanSMS.Boxer). На втором месте угрозы, назначение которых передавать устройства под полный контроль злоумышленников, которые могут устанавливать на него новые вредоносные программы, осуществлять кражу данных, изменять настройки устройства, использовать список контактов для организации рассылки спама (DroidKungFu).

Рис. 2. Динамика распространенности семейств угроз (и их модификаций) под Android.

Источник: Пресс-центр Eset Software